GET방식으로 'get'에 hehe를 보내면 Next

바로 클리어가 아니고 다음이 있는 것 같다

Next가 생겼다 다음

POST방식으로

post=hehe&post 2=hehe2면 Next

안 내키지만 버프 스위터를 쓰기로 한다

GET으로 보내서 프록시에서 일단 잡는다

여기서 이제 request method를 바꿔준다

myip가 서버에 접속된 내 ip주소와 동일하면 Next

myip에 네이버 ip주소조회에서 뜬 ip를 입력하면 된다

password와 time()함수를 md5인 코딩한 값이 같으면 Next

이건 솔직히 이렇게 하는게 맞는지 모르겠는데

대충 time()+7을 md5로 인코딩해서 복붙해서 맞을 때까지

새로고침 했다

GET방식인 imget가 있고

POST방식인 impost가 있고

COOKIE인 imcookie가 있으며 Next

GET과 POST를 동시에 보낼 수 있나 생각해서 찾아봤는데

결론은 된다고 한다

일단 쿠키 imcookie를 만든다

그다음 일단 URL에 imget이랑 impost 둘 다

GET방식으로 보내고 버프 스위터로 잡는다

impost는 POST방식으로 바꾼다

impost는 POST로 보내고

imget은 URL뒤에 파라미터로 붙여 GET방식으로 보낸다

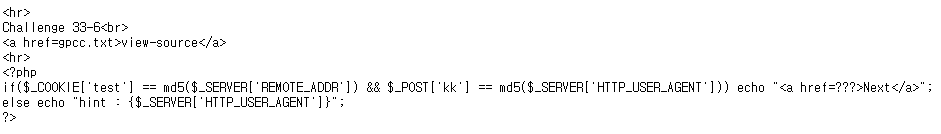

COOKIE인 test의 내용이 SERVER에 접속했는

내 IP를 md5로 인코딩한 값과 같고

POST방식으로 kk의 내용이

HTTP USER AGENT을 md5로 인코딩한 값이면 Next

ip는 네이버 ip주소 확인에서의 ip를 쓰고

HTTP USER AGENT는 33-6페이지에서 hint로 주는 것을 쓴다

서버에 접속한 내 ip에서 '.'(점)을

"" 없앤다 그리고

GET방식으로 '.'을 없엔 ip에 '.'을 없엔 ip를 넣어서 보내면 Next

GET방식 addr에 값이 없으면 서버에 접속한 내 IP를 대입

addr에 127.0.0.1을 넣으면 Next

GET방식 ans가 for문을 마친 answer의 결과면 Next

$answer.=chr($i)에서

.=는 문자 결합(+=랑 비슷한 느낌)

드디어 마지막

str_replace(치환할 문자, 치환된 문자, 치환할 문자열)

ord() 아스키코드로 변형

substr(자를 문자열, 부터, 까지)

fopen("여기에서", "r(읽기), w(쓰기) 모드")

webhacking.kr/challenge/bonus-6/answerip/$answer의값_$ip의 값.php

로 들어가면 클리어

https://webhacking.kr/challenge/bonus-6/

webhacking.kr

'Wargame, CTF > webhacking.kr' 카테고리의 다른 글

| Webhacking.kr 10번 (0) | 2019.11.05 |

|---|---|

| Webhacking.kr 21번 (0) | 2019.10.28 |

| Webhacking.kr 42번 (0) | 2019.10.21 |

| Webhacking.kr 20번 (0) | 2019.10.21 |

| Webhacking.kr 23번 (0) | 2019.10.21 |