gdb로 본 함수 정보를 봐서

v5가 함수포인터로 선언되고

char형 s에 fgets로 133바이트만큼 입력을 받고

v5를 실행

입력한 값을 bof시켜 v5를 덮어서

원래의 v5가 아닌 shell함수를 실행 시켜야 하는 것 같음

fgets이후에 함수 호출하는 부분으로

v5()를 호출하는 부분인거 같음

이제 입력값으로부터 v5값의 offset을 구함

main+59에 bp를 걸고 pattern 찾기'

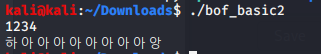

offset = 128

잘 됨

'Wargame, CTF > hackCTF[Pwnable]' 카테고리의 다른 글

| Basic_BOF#1 (0) | 2020.02.28 |

|---|